Principios de almacenamiento de huellas

Escaneo

El primer paso, el escaneo de huellas dactilares, consiste en capturar imágenes de huellas dactilares para su uso posterior. Esto se puede lograr con escáneres de huellas digitales o lectores de huellas digitales que escanean las yemas de los dedos y capturan los datos de las huellas dactilares. Estos escáneres y lectores vienen en una variedad de estilos, incluidos los modelos ópticos, capacitivos, ultrasónicos y térmicos. Para obtener la biometría de las huellas dactilares, el escáner escanea un sensor colocado en la parte superior del dedo con la huella. El proceso de escaneo se puede realizar de varias maneras, por ejemplo, deslizando la huella digital por un escáner de huellas digitales o tocando directamente el escáner de huellas digitales.

ARATEK. Unlocking the Secrets of Fingerprint Recognition. [en línea]. [consulta: 12 de diciembre de 2024].

Hashing y cifrado de datos

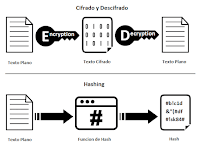

El hashing es una importante herramienta criptográfica para transformar los datos en los llamados valores hash. Para ello se utiliza una función hash especial, normalmente en forma de algoritmo. La tarea central del hashing se puede adivinar por la traducción del término al español, esta es, “picar o mezclar”. Y en el hashing no ocurre nada más que eso: conjuntos de datos como contraseñas, datos de empresas y usuarios u otras formas de datos se descomponen y se transforman en una nueva forma abreviada, el valor hash. En el proceso de hashing, los valores hash siempre tienen la misma longitud y representan registros de datos originales. Con las tablas hash, los valores hash pueden almacenarse en bases de datos de forma compacta, segura y ahorrando recursos. La ventaja del hashing: los valores hash no pueden volver a convertirse a su forma original sin una clave. Incluso si caen en las manos equivocadas, los ciberdelincuentes no pueden hacer nada con los valores hash

IONOS. Hashing: ¿Qué es y para qué se utiliza? [en línea]. [consulta: 12 de diciembre de 2024].

Almacenamiento

Una de las prioridades más importantes al gestionar datos biométricos es asegurar su almacenamiento en entornos protegidos. Los datos de las huellas dactilares se almacenan en sistemas altamente seguros, tales como bases de datos cifradas o módulos de seguridad de hardware (HSM, por sus siglas en inglés), que están diseñados específicamente para resistir ataques cibernéticos y accesos no autorizados. Estos sistemas son capaces de ofrecer un alto nivel de seguridad, protegiendo los datos de los usuarios incluso en el caso de que los sistemas sean vulnerados. Además de los mecanismos de protección física y tecnológica, también se implementan estrictos controles de acceso. Estos controles incluyen la autenticación multifactorial, que requiere que el usuario proporcione múltiples formas de verificación antes de acceder a los datos, y la creación de registros detallados de cada acceso a la base de datos, los cuales pueden ser auditados para detectar cualquier actividad sospechosa.

Uso de plantillas

En lugar de almacenar las imágenes completas de las huellas dactilares, muchos sistemas optan por usar plantillas. Estas plantillas son representaciones matemáticas derivadas de las características únicas de la huella, como las minucias y otros puntos de referencia. Al almacenar solo las plantillas en lugar de las huellas completas, se minimiza el riesgo de exposición de datos sensibles, ya que la plantilla no es una imagen completa y no puede ser utilizada para recrear una huella dactilar visualmente. Además, las plantillas ocupan menos espacio de almacenamiento, lo que mejora la eficiencia del sistema. Este enfoque no solo mejora la seguridad, sino que también facilita la comparación de huellas durante el proceso de autenticación, ya que las plantillas permiten realizar comparaciones más rápidas y precisas.

ARATEK. Unlocking the Secrets of Fingerprint Recognition. [en línea]. [consulta: 12 de diciembre de 2024].

Auditoría y cumplimiento

Los datos biométricos son extremadamente sensibles, y por ello, su manejo está sujeto a rigurosos controles. Las operaciones relacionadas con los datos de huellas dactilares, como el acceso y la manipulación de esta información, deben estar sujetas a auditorías y monitoreos continuos para garantizar el cumplimiento de las políticas de seguridad y privacidad. Estas auditorías permiten detectar posibles violaciones a las políticas establecidas o accesos no autorizados de manera temprana, lo que permite actuar rápidamente para mitigar riesgos. Además, las organizaciones deben asegurarse de que todos los procesos de manejo de datos biométricos se adhieran a las leyes y regulaciones locales e internacionales sobre protección de datos. Esto incluye, entre otras cosas, el cumplimiento de normativas como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea, que establece reglas estrictas sobre el uso y almacenamiento de datos personales, incluidos los datos biométricos.

(Instituto Nacional de Transparencia, Acceso a la Información y Protección de Datos Personales, 2024).

Políticas de retención y eliminación segura

Una parte crucial en la gestión de datos biométricos es establecer políticas claras sobre la retención y eliminación de huellas dactilares. Dado que los datos biométricos son información extremadamente sensible, es esencial que los datos de huellas dactilares solo se almacenen durante el tiempo que sean estrictamente necesarios para el propósito para el cual fueron recopilados. Una vez que los datos ya no sean necesarios, deben eliminarse de forma segura para evitar que puedan ser recuperados o utilizados de manera indebida. Existen diversas técnicas de eliminación segura, como la sobrescritura de datos, que aseguran que los datos no puedan ser recuperados por ninguna persona o sistema no autorizado. Además, estas políticas de retención y eliminación deben alinearse con las regulaciones de protección de datos, que exigen que las organizaciones gestionen los datos personales de manera ética y conforme a la ley.